1、分支机构的现状

大中型企业一般都有分支机构,分公司、办事处、营业网点、连锁零售店、维修点等等。

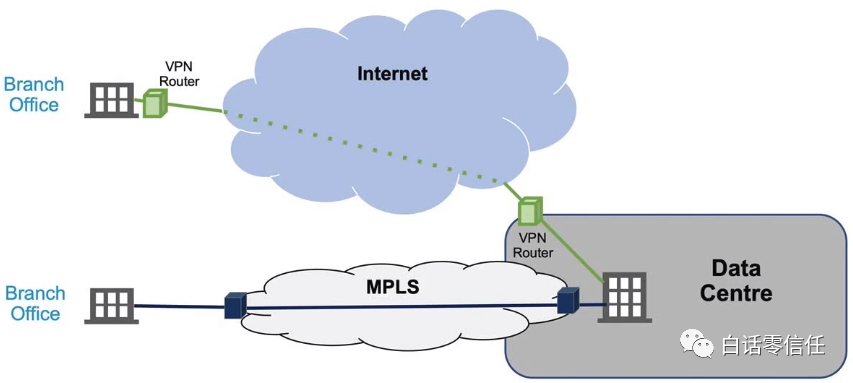

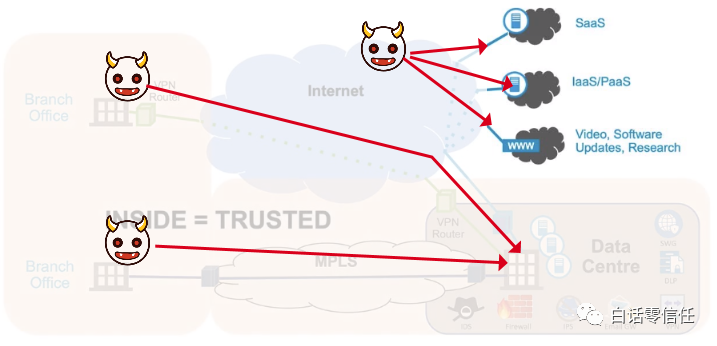

一直以来,分支机构场景下的网络技术都没有什么变化,还是几年前的那些老技术。通过MPLS专线或者IPSec VPN,把分公司员工跟总部数据中心的业务系统连接在一起,如下图。

2、时代变了

如果业务系统只存在于数据中心,不需要其他连接的话,这种架构看起来还不错。

但是今天我们的IT架构已经不再是这样了。人们需要访问的信息不止存在于数据中心。很多内部业务系统已经迁移到了云端。

(1)SaaS:很多公司的HR管理系统、报销系统都是采用了SaaS服务。

(2)IaaS/PaaS:很多公司内部开发的业务系统部署在了云服务上,可能是阿里云,可能是腾讯云,或者一些政务云上。享受IaaS或PaaS云服务带来的便利。

(3)互联网:上网是正常工作必备的条件。员工需要查资料,下载软件等等。

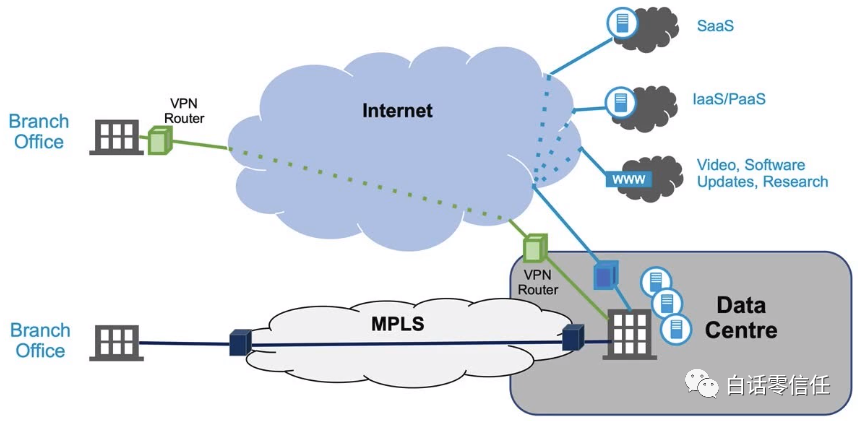

在这种网络架构下,分支机构的员工想访问SaaS服务的时候,流量是从总部数据中心分流出去的,如下图。例如,大连的员工,访问互联网的出口可能是在上海。

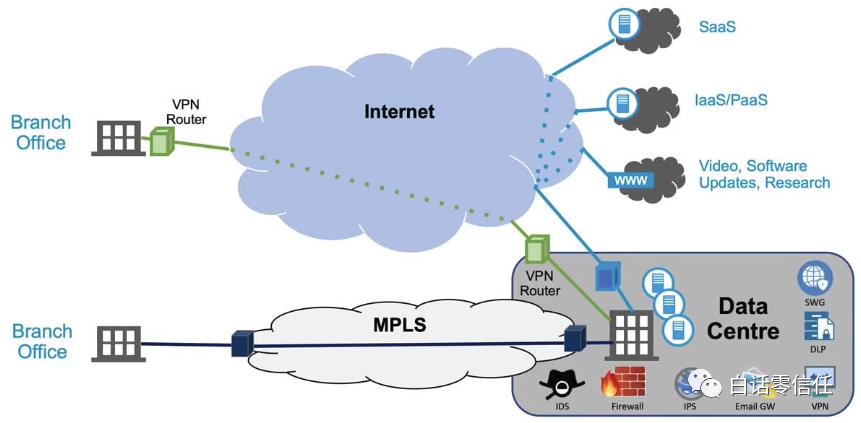

总部数据中心成了网络中心中转点,所有安全设备也都部署在总部,如下图。防火墙、入侵检测、上网行为管理、VPN等等都部署在总部的数据中心,以此保证用户的访问安全。

3、传统架构的安全挑战

上述的这种传统的网络安全架构并不适应新时代的需求。

整个架构显得臃肿不堪。

(1)体验问题:用户访问SaaS应用要先回总部再出去,连接过程中有很多不必要的额外的开销,最终必然导致用户体验的降低。

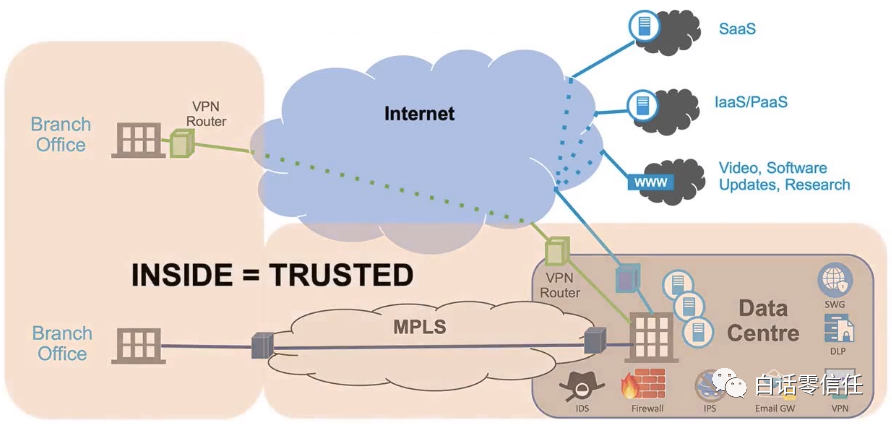

(2)安全问题:传统架构的基本假设是——内网安全,外网不安全。但是在今天看来,这种假设是不对的。

传统架构的安全思路是,把分公司和总部打通成一个内网,只有员工能进内网,所以默认内网是安全的。再在内外网之间部署一堆安全设备,把威胁拦在外部,不让威胁进入内网。这样内网就完全安全了。

传统的依赖于内外边界的安全理论已经不再适用于今天的场景。

(1)内部威胁:各类APT攻击的泛滥,勒索病毒的肆虐,来自企业内部的威胁日益增加。员工可能会把互联网上的病毒带到公司内网里来。

(2)云的流行:而且随着应用上云的趋势,业务系统也慢慢在脱离内网,无法再受到内网本地的安全设备保护。

(3)移动办公:访问者可能来自任何时间任何地点。这大大增加了企业网络的攻击面。

4、如何应对挑战?

内外边界已经不再适用,我们需要一个更灵活的安全架构。无论用户身在何地,无论用户要访问什么应用,都应该能够非常灵活的受到安全架构的保护。

目前业界最新的安全架构就是“零信任”。零信任顾名思义就是对任何人都不信任,无论用户在哪,要访问什么应用,只有经过最严格的身份认证,才能获得授权,连接企业的数据资产。

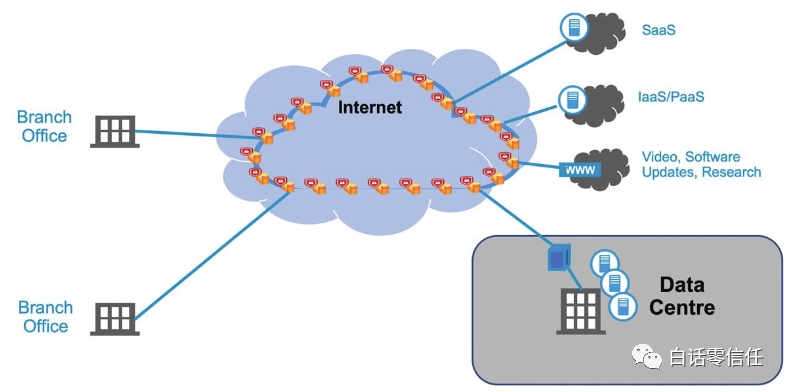

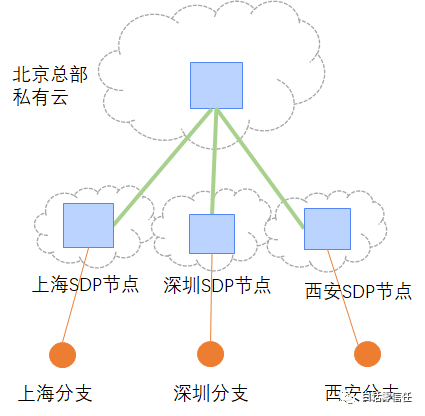

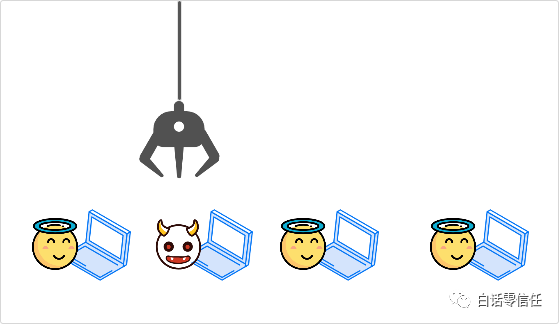

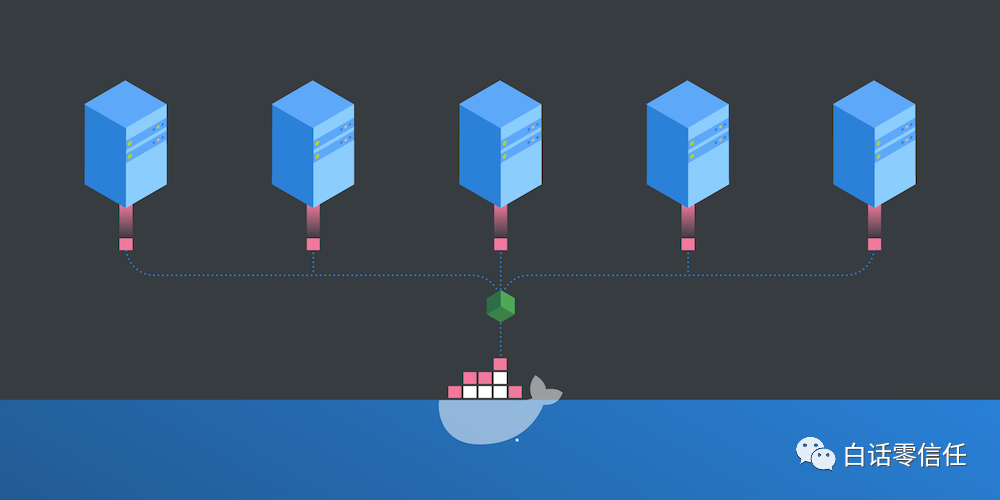

分支机构场景下,零信任架构本身可以是基于云端的,如下图。原来总部的安全设备都可以挪到云端,形成一个“零信任安全云”。

(1)分布式提升效率

零信任安全云可以是分布式的。在全国各地部署节点,让各地的分支机构可以就近接受安全服务。这样安全服务的效率更高,用户访问速度更快。

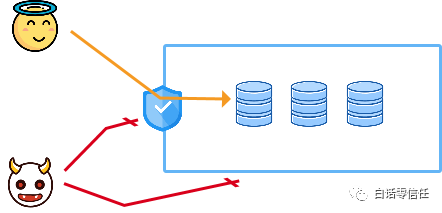

(2)先验证,后连接,更安全

传统架构下,分支机构员工是直接接入内网的,很多业务系统都是直接暴露的,没有设防。

零信任架构下,无论用户在内网还是外网,用户都要先进行认证之后,才能连接业务系统。用户发出的任何网络请求都要经过“零信任安全云”的检验,验证合法之后才能转发到业务系统。

未认证时,用户只能连接到“零信任安全云”,连接不到内网的业务系统。

在内网零信任架构下,不经过零信任的身份认证的话,用户连登录页都打不开。TCP的三次握手都会被拒绝连接都建立不起来。

零信任安全云的检验包括两部分:身份验证和授权验证。证明自己是谁,什么部门,什么角色,确实有访问权限,才能碰触到业务系统。

(3)应用层准入,减小攻击面

分支机构里面的电脑一般很难有效管控。

针对这种非管控设备,企业可以让员工使用零信任的应用层准入方案。只给分支机构员工访问web页面的权限,不暴露其他协议和端口的资源。

这样安全风险就降到了最低。

而且,只提供应用层的准入的话,用户是不需要安装客户端的。这大大降低了分支机构员工的使用难度。IT部推广的难度也降低了。;-)

分支机构需要使用的系统一般都是B/S架构的,比较轻量。所以限制分支员工只能访问web页面,也能满足使用需求。

(4)异常检测

门店员工的上班时间、地点和工作内容一般是比较固定的。异常行为很容易被察觉。

零信任有个理念是永远假设用户已经被入侵了。所以零信任要求对用户进行持续不断的验证。

每次用户发出请求,零信任安全云的异常行为识别模块都会进行对比分析。发现可以情况随时触发报警,甚至把用户隔离。

例如,店员一般都在晚上用门店的电脑上传销售数据。但有一天用户突然在另一个电脑上,半夜登录了业务系统。这就非常可疑了。系统可以立即触发一次短信验证,否则不能继续访问。

5、与传统安全的集成

零信任不是改朝换代的全新技术。零信任可以集成很多传统安全设备。例如,入侵检测、防病毒等等依然可以放在零信任安全云里面发挥作用。

零信任的身份认证可以集成MFA(多因子身份认证)来增强认证强度,集成SSO(单点登录)来提升用户体验。

零信任不只是安全接入,也可以保护用户的安全上网。通过集成上网行为管理等功能,屏蔽恶意网站,保护用户不被互联网上的木马病毒和钓鱼网站攻击。

6、云原生的零信任架构

看过我文章的朋友肯定知道我对云安全非常推崇。零信任天生就该是云原生的。云的好处实在太多了。

(1)复杂性降低

分支机构的整个访问过程都是基于互联网的,分支机构和总部之间不用部署网络线路,网络结构变得非常简单。

(2)灵活性提高

如果安全服务都能跑在普通服务器上的话,灵活性就大大增加了。例如把常用的服务打成一个镜像。每次在一个新的省市新开门店,就在云上挑选距离当地最近的虚拟机,直接镜像全套安全服务过去,就完事了。不用折腾硬件,不用找厂家来回调试了。

(3)威胁更远了

当你在分支机构当地部署安全云的时候,实际上是让安全服务离分支更近,让威胁离总部更远。

威胁从分支机构开始,要打穿当地的安全云节点,再入侵到总部的安全接入点,再杀进去才是业务系统。

整个战线拉长了,战略纵深增加了。

7、总结

分支机构场景非常适合零信任架构的落地。零信任安全云跟传统的IPSec VPN硬件相比,有很多优势。

(1)首先就是更安全,不再是直接将用户置于内网,而是通过零信任策略验证后接入。

(2)其次就是体验的提升,零信任安全云可以支持更大的并发,用户访问速度会提升

(3)最后是成本上的降低,用了安全云就不用硬件了,会省掉很多麻烦

声明:本文来自白话零信任,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。